AMD盗梦空间:错误修复影响Ryzen照片编辑性能

- 电脑快讯

- 9个月前

- 1105

- 更新:2024-01-26 14:26:48

对用于修补AMD最近的“盗梦空间”漏洞的微代码的测试似乎并没有严重影响Ryzen处理器的日常性能,包括游戏。不过,在Ryzen个人电脑上使用图像编辑工具的创意用户可能会有很多担心。

根据Phoronix进行的早期测试,游戏玩家应该相对没有受到影响。Phoronix的测试表明,在发现相关的“崩溃”漏洞后,英特尔酷睿处理器在服务器端应用程序中的性能大幅下降。

虽然几乎是在同一时间发现的,但这两个漏洞似乎是不同的。Downall允许与受害者共享同一台基于英特尔的PC的攻击者攻击其他用户,理论上可以访问他们的数据。Instation还会迫使Ryzen PC泄露数据,但主要的攻击媒介被认为是恶意软件。(恶意软件也可以利用这一漏洞。)然而,在AMD的盗梦漏洞的情况下,所有的Ryzen和Epyc CPU都会受到影响;英特尔的第12代和第13代酷睿芯片不会受到崩溃的影响。

对于消费者来说,这两个漏洞的威胁都是真实的,尽管从统计上讲,用户不太可能成为攻击目标。然而,在针对这两个错误的缓解措施真正设计到未来的AMD和英特尔处理器之前,微码必须通过补丁来应用。正是这个补丁会降低电脑的运行速度,有时甚至会大幅降低速度。

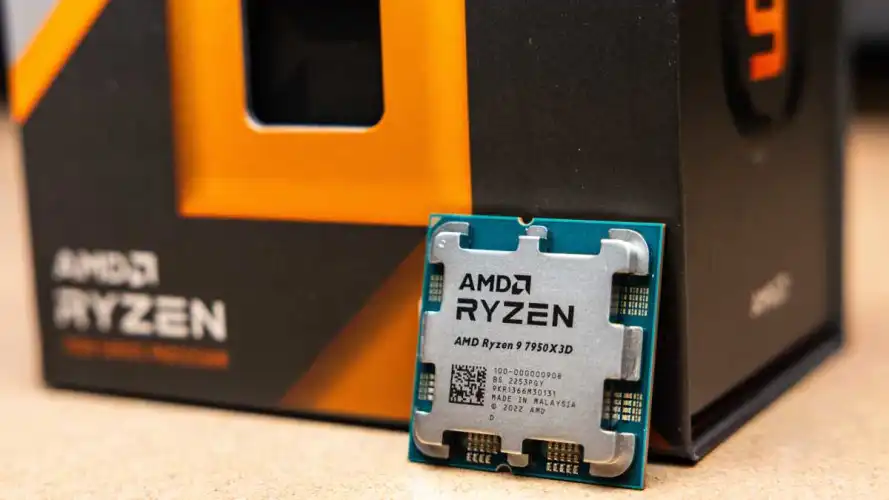

Phoronix选择了不同的基准来衡量坠落的影响,而不是AMD的初始漏洞。测试重点放在服务器端基准测试上。然而,在《盗梦空间》中,Phoronix还在Ryzen9 7950X处理器上运行了几个消费者友好的基准测试,以衡量微码的影响。

对于Phoronix测试,似乎有一个主要的警告。Ryzen的测试是在Phoronix所说的“Safe RET no microcode”下运行的–“这是一种纯粹基于内核的缓解,同时使用以前的19h系列CPU微码,没有初始攻击缓解。”(我们的重点。)根据Phoronix的说法,这在一定程度上是因为AMD正在为Zen 3和Zen 4处理器推出新的微码,但Zen 1和Zen 2芯片只需要内核缓解。

另一方面,Phoronix在AMD Epyc处理器上进行了一系列测试,在那里可以获得缓解。当Phoronix运行“Safe RET no microcode”和“Safe RET”[带有微码补丁]的结果时,结果实际上是相同的。随你怎么想。

好消息是?到目前为止,Ryzen的游戏似乎没有受到影响,使用3DMark的《野生动物》基准测试,差异在统计学上微不足道,只有1%。使用7Zip的压缩显示性能下降了5%。在应用微码后,编译Linux内核的时间延长了8%。(Phoronix还有更多我们没有在这里总结的测试。)

然而,与Downfall一样,使用摄影和图像编辑应用程序的用户也有理由感到担忧。虽然Phoronix的测试只发现使用Darktable RAW摄影软件的性能下降了4%,但GIMP的性能受到了严重影响。Photoshop的竞争对手GIMP使用GIMP的旋转工具时,性能下降了28%。Phoronix注意到,当使用unSharp-掩码命令时,也出现了类似的24%的下降,当应用微码补丁时,调整图像大小的时间增加了18%。

随着时间的推移,AMD和英特尔都有可能优化各自芯片的性能。但就目前而言,创意人员不得不汗流浃背地解决这两个最新的错误。

有话要说...