伪装成Crypto Miner的强大恶意软件感染100多万台Windows和Linux PC

- 电脑快讯

- 1年前

- 129

- 更新:2024-01-25 17:41:15

据反病毒提供商卡巴斯基称,五年多来,一款强大的恶意软件一直将自己伪装成一个微不足道的加密货币矿工,以帮助其逃避检测。

卡巴斯基在今天发布的一份报告中表示,自2016年以来,这种所谓的“StriedFly”恶意软件已经感染了全球100多万台Windows和Linux电脑。

该公司的安全研究人员去年开始调查这一威胁,当时他们注意到卡巴斯基的反病毒产品在帮助Windows操作系统启动的WINNIT.exe中标记了两个检测到的漏洞。

这些检测结果随后被追踪到StriedFly,该公司最初被归类为加密货币矿商。但经过进一步检查,卡巴斯基的研究人员注意到,这名矿工只是一个复杂得多的恶意软件的一个组件,该软件采用了据信来自美国国家安全局的技术。

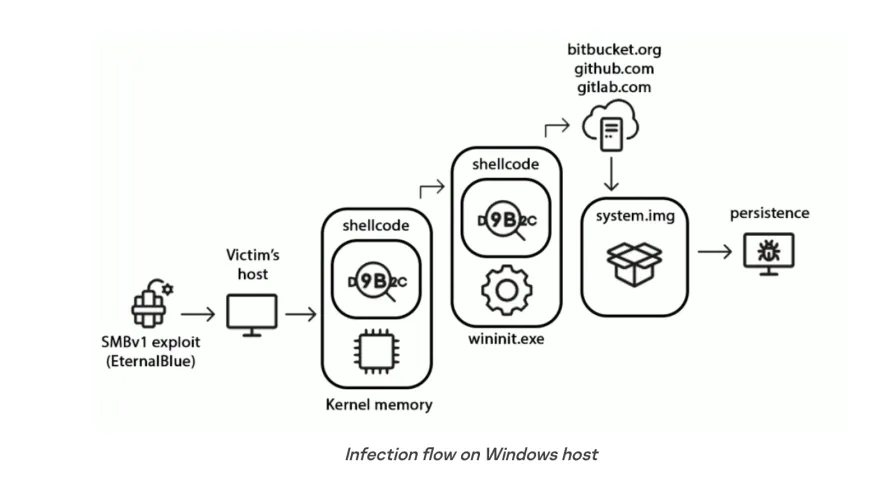

具体地说,StriedFly整合了EternalBlue的一个版本,这是美国国家安全局开发的臭名昭著的漏洞,后来被泄露,并在2017年被用于WannaCry勒索软件攻击,感染了数十万台Windows电脑。

根据卡巴斯基的说法,StriedFly使用自己定制的EternalBlue攻击渗透到没有打补丁的Windows系统,并悄悄地在受害者的网络中传播,包括到Linux计算机。然后,该恶意软件可以从受感染的计算机中获取敏感数据,如登录凭据和个人数据。

该公司的安全研究人员补充道:“此外,该恶意软件可以在不被发现的情况下截取受害者设备上的屏幕截图,获得对机器的重大控制,甚至记录麦克风输入。”

为了躲避检测,StriedFly的创建者决定采用一种新的方法,增加一个加密货币挖掘模块,以防止反病毒系统发现恶意软件的全部功能。卡巴斯基补充道:“主模块中的恶意软件功能定期监控木偶挖掘过程,并在必要时重新启动。它还会尽职尽责地向C2服务器报告哈希率、工作时间、发现的随机数和错误统计数据。”

目前还不清楚是谁开发了StriedFly。尽管该恶意软件包含源自NSA的攻击,但该机构的EternalBlue漏洞于2017年4月通过一个名为“影子经纪人”的神秘组织泄露给公众。

一年前,在泄密之前,也就是发现疑似中国黑客也在使用EternalBlue漏洞。与此同时,卡巴斯基指出,第一次检测到StriedFly可以追溯到2016年4月9日。最重要的是,StriedFly的一个版本被用于名为ThunderCrypt的勒索软件攻击,使得恶意软件的最终目标变得不那么清楚。

但归根结底,该恶意软件似乎达到了目的。尽管微软早在2017年3月就为EternalBlue发布了补丁,但许多Windows系统都未能安装它,从而使StriedFly得以利用这一点。

卡巴斯基补充说:“StriedFly诞生于很久以前,多年来成功躲避了探测,无疑实现了它的预期目的。”许多备受瞩目和复杂的恶意软件都被调查过,但这一款特别突出,确实值得关注和认可。

有话要说...