思科设备劫持背后的组织改变策略以逃避检测

- 电脑快讯

- 1年前

- 119

- 更新:2024-01-25 17:38:52

一个利用软件漏洞劫持数万台思科设备的黑客组织似乎改变了策略,以避免被发现。

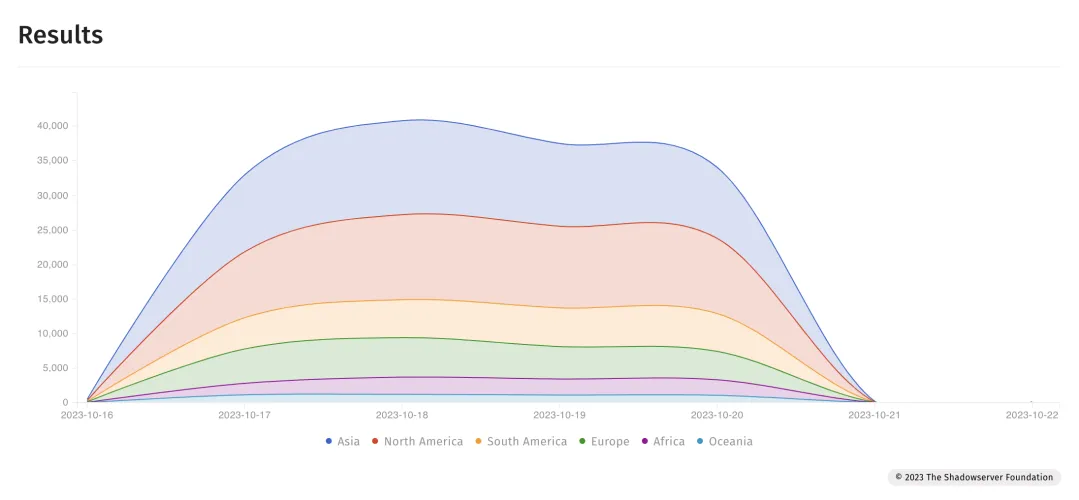

黑客最后一次被发现侵入多达4万台思科设备,这要归功于该公司用于路由器、交换机和无线控制器的iOS XE软件中的一个漏洞。然后,就在上周末,就在思科推出补丁来应对这一威胁之际,被劫持设备的数量开始神秘地直线下降。

感染人数的下降最初表明,思科客户正在迅速采取行动打击该漏洞。但现在有证据表明,该黑客组织只是更新了技术,以更好地隐藏哪些思科设备被劫持。

为了危害受影响的设备,黑客一直在安装一个植入物,它可以在受感染的硬件上接收和执行进一步的命令。思科最初发现,被劫持的设备在收到特定的HTTP帖子时会以18个字符的十六进制进行响应,这为公司提供了一种轻松扫描潜在危害的方法。

但现在网络安全供应商Fox IT报告说:“威胁参与者已经升级了植入物,进行了额外的标题检查。因此,对于许多设备来说,植入物仍然是活动的,但现在只有在设置了正确的授权HTTP头的情况下才会响应。这一变化消除了公司识别被劫持设备的原始方式。

福克斯IT补充道:“这解释了最近几天人们讨论得很多的被发现的受攻击系统暴跌的原因。”好消息是,福克斯IT和思科都找到了其他方法来检测黑客的植入。福克斯IT部门警告称:“使用一种不同的指纹识别方法,福克斯-IT部门可以识别出37890台仍处于受攻击状态的思科设备。”

思科还表示,受影响的客户可以下载该公司的补丁来消除威胁。但目前,该补丁仅对iOS XE 17.9版的用户可用。IOS XE 17.6、17.3和16.12的补丁仍在开发中。与此同时,客户可以禁用设备上的HTTP服务器功能,以防止潜在的劫持。

思科补充说:“植入是不持久的–这意味着设备重新启动将删除它–但新创建的(黑客控制的)本地用户帐户即使在系统重新启动后也保持活动状态。”这是一个很大的问题。

有话要说...