微软人工智能员工意外泄露38TB数据

- 电脑快讯

- 1年前

- 91

- 更新:2024-01-25 17:16:45

一个错误配置的链接意外泄露了对38TB微软数据的访问,从而打开了向其AI模型注入恶意代码的能力。

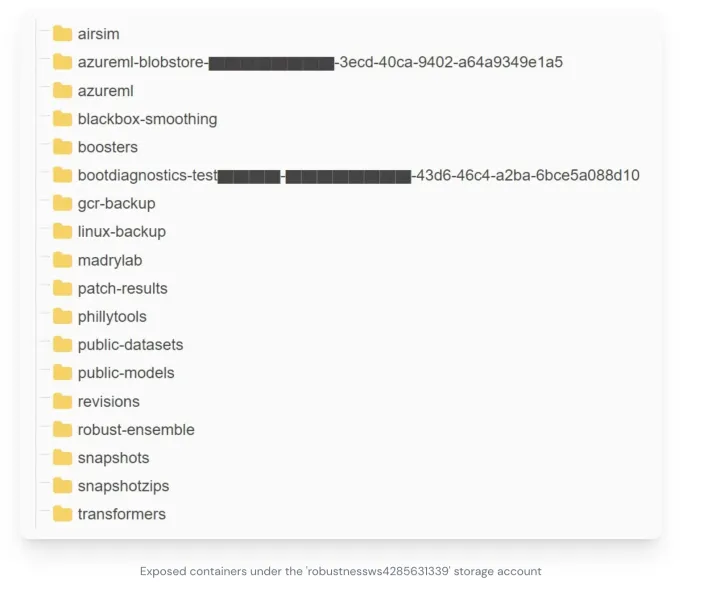

这一发现来自云安全提供商Wiz,该公司最近扫描了互联网上的暴露存储账户。它在微软旗下的GitHub上找到了一个软件库,专门为图像识别提供开源代码和人工智能模型。

在受影响的GitHub页面上,一名微软员工创建了一个URL,使软件存储库的访问者能够从Azure存储容器下载AI模型。“然而,这个URL允许访问的不仅仅是开源模型,”Wiz在其报告中说。它被配置为授予对整个存储帐户的权限,从而错误地暴露了额外的私有数据。

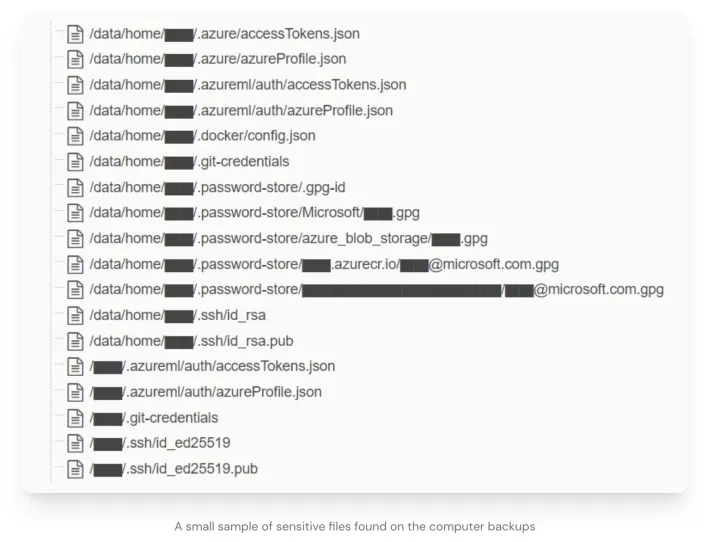

来自Wiz Research的扫描还表明,Azure存储容器保存了38TB的数据,包括“微软服务的密码、密钥和来自359名微软员工的30,000多条微软团队内部消息。”

存储容器的URL也是使用强大的“共享访问签名”或SAS令牌创建的,这使访问该链接的任何人–包括潜在的攻击者–都能够查看、删除或覆盖这些文件。

“考虑到该存储库的最初目的:提供用于训练代码的AI模型,这一点特别有趣,”Wiz说。这意味着,攻击者可能已经将恶意代码注入到这个存储帐户中的所有AI模型中,而信任微软GitHub存储库的每个用户都会受到它的感染。

Wiz在6月份向微软报告了这一情况,该公司迅速堵住了泄密事件。微软在自己的报告中表示:“没有客户数据被曝光,也没有其他内部服务因这个问题而处于风险之中。”

该公司还表示,暴露的存储容器中包含了属于两名前微软员工的备份和微软团队内部邮件。为了防止进一步泄露,微软一直在扫描GitHub上的SAS令牌,以寻找可能具有过度许可的过期或特权的令牌。

微软表示:“该系统检测到了WIZ在‘Robust-Models-Transfer’资源库中识别的特定SAS URL,但该发现被错误地标记为假阳性。”这一问题的根本原因已得到解决,系统现在已确认正在检测并正确报告所有过度配置的SAS令牌。

尽管如此,这起事件提醒人们要安全地配置对云存储账户的访问,特别是那些存储大数据集的账户。维兹补充道:“随着数据科学家和工程师竞相将新的人工智能解决方案投入生产,他们处理的海量数据需要额外的安全检查和保障。”

该公司的报告进一步详细说明了Azure账户上的SAS令牌存在的一些所谓的安全漏洞。但微软表示,“就像任何基于密钥的身份验证机制一样,SA可以随时通过轮换父密钥来撤销。此外,SAS支持容器级别的细粒度吊销,而不必轮换存储帐户密钥。

有话要说...