“防御者-伪装者”:研究人员如何破坏Windows恶意软件安全

- 电脑快讯

- 1年前

- 125

- 更新:2024-01-25 16:58:40

拉斯维加斯–恶意软件对策能做的最糟糕的事情就是不会丢失计算机上的恶意代码–它的行为就像恶意软件本身。在这里举行的黑帽安全会议上的一次简报中,两名研究人员展示了他们是如何如此彻底地攻破了微软的防御者安全应用,以至于其导致的行动导致一份Windows无法启动。

SafeBReach的安全研究员Omer Attias总结道:“我们设法用一个来自非特权用户的虚假的、未签名的数据库更新了Defender。”

在今天的演讲和随后发表在SafeBReach博客上的摘要中,Attias和SafeBReach安全研究副总裁Tomer Bar解开了他们是如何对微软安全工具的更新机制进行反向工程的,然后发现了一个漏洞,让他们用虚假数据毒害它。

阿提亚斯说,经过大量的反复试验–“结果比我们想象的要复杂得多”–研究人员发现了一种绕过微软数字签名完整性检查的方法。诀窍是覆盖每次Defender更新中发送的未加密数据库文件中的验证字段,一个文件包含每个已知恶意软件威胁的基本列表,另一个文件包含最新的更改。

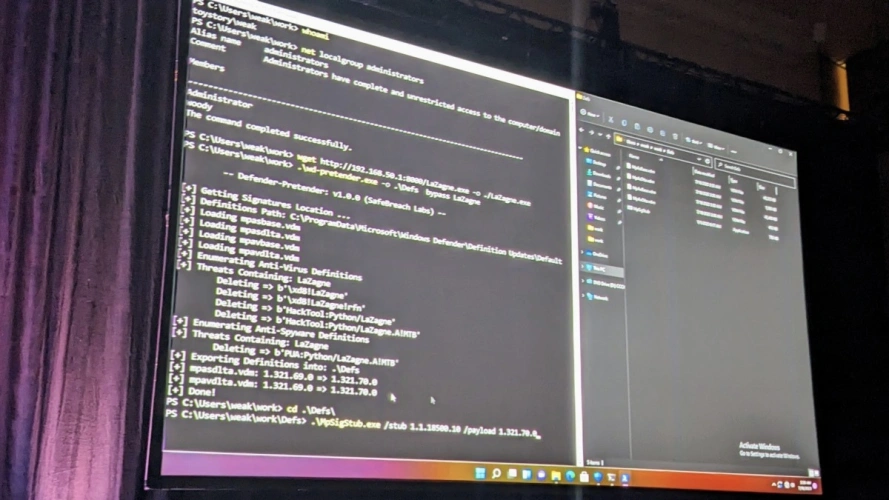

在他们的第一次测试中,他们使用他们编写的wd-pretender应用程序删除了这些数据库中的记录,用于一个名为LaZagne的密码恢复工具,微软将其归类为黑客工具。这让Defender上当了,让他们可以不间断地下载该应用程序。

接下来,他们将目标对准了Defender已知安全的可执行文件的“FriendlyFiles”列表,并用Defender通常阻止的名为MimiKatz的密码恢复工具的哈希覆盖了一个条目,其中包含Oracle的VirtualBox仿真软件使用的运行时库的哈希值。结果:Defender允许他们下载并运行该应用程序。

第三步是通过重写Emotet机器人的记录来进一步玩弄系统,以包括出现在各种系统文件中的DOS模式不兼容的字符串警告。这将Defender变成了一个内部威胁攻击者,随后的狂暴行为导致主机系统死亡。

“操作系统不会再重启,这台电脑完全死机了,”巴尔说。

他从这个研究项目中提供了三个教训:“第一,不要信任任何人”;“即使是最可靠的安全工具也可能被对手用作漏洞”;以及“安全供应商应该始终在这个过程的任何步骤中验证信任没有被破坏。”

SafeBREACH向微软披露了这些发现,微软立即对其进行了研究和确认,然后在4月份向Defender发送了修复验证漏洞的更新(CVE-2023-24934,记录在政府的国家漏洞数据库中)。因此,如果你的PC一直在自动将微软的更新发送到Defender,那么在你知道之前,这种风险就已经消除了。

有话要说...