Zenbleed漏洞影响AMD Zen 2处理器,但补丁程序还需要几个月的时间

- 电脑快讯

- 1年前

- 151

- 更新:2024-01-25 16:53:17

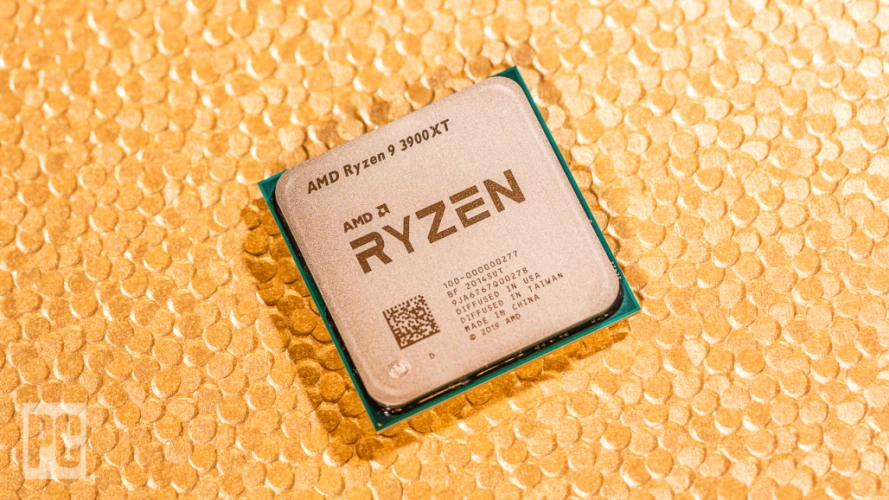

如果你拥有一款采用Zen 2架构的AMD芯片,那么在接下来的几个月里,一定要寻找一个重要的补丁。一名安全研究人员在AMD的CPU中发现了一个漏洞,可以利用该漏洞从PC上窃取密码和加密密钥。

这一发现来自谷歌的安全研究员塔维斯·奥曼迪,他警告说,该漏洞影响到了所有Zen 2 CPU,这些处理器

通过滥用该漏洞,黑客可以触发Zen 2 CPU泄露正常保护的数据,其中可能包括敏感细节。“攻击甚至可以通过网站上的JavaScript远程执行,这意味着攻击者不需要物理访问计算机或服务器,”他补充道

奥曼底在对AMD处理器进行“模糊”处理时发现了这个问题,其实质是试图通过用无效指令轰炸芯片来使其崩溃。Zenbleed漏洞特别影响CPU的寄存器文件,该文件存储完成操作所需的信息。

Cloudflare说:“这种攻击通过操纵寄存器堆来强制执行错误预测的命令。”由于寄存器文件由运行在同一物理核心上的所有进程共享,因此通过监视CPU和计算机其余部分之间传输的数据,甚至可以利用此漏洞窃听最基本的系统操作。

在他自己的文章中

由此产生的漏洞可以打开一种方法来监视芯片的操作,无论它是发生在虚拟机、沙盒还是容器中。利用这个漏洞并不容易,但奥曼底说:“它花了一些工作,但我发现了一个变种,可以泄漏大约每个内核每秒30kb。这是足够快的监控加密密钥和密码的用户登录!”

奥曼底在5月份向AMD通报了这一威胁。然而,该公司仍需要几个月的时间来准备一些补丁。在AMD的安全公告中

另一个问题是,根据奥曼底的说法,补丁可能会导致性能下降。用户可以期待通过他们的主板制造商或PC系统制造商收到修复程序。与此同时,Cloudflare表示,它正准备为使用AMD Zen 2芯片的整个服务器机队打补丁。“我们将继续监测任何企图利用该漏洞的迹象,并将报告我们在野外发现的任何企图,”它补充道。

AMD还告诉PCMag:“Zen 2 AMD EPYC产品的微码补丁更新已经向客户提供,AMD预计今年晚些时候将提供BIOS更新中的缓解措施。AMD不知道在研究环境之外有任何利用所述漏洞的漏洞。”

有话要说...